Trojan.Cryptolocker.D

警惕程度★★★

影响平台:Win 9X/ME/NT/2000/XP/Server 2003

病毒执行体描述:

Trojan.Cryptolocker.D是一个木马,它加密受感染计算机上的文件,然后提示用户购买解密的密钥。

木马执行时,它会创建下列文件:

C:\Documents and Settings\All Users\Application Data\1AD9295D91.exe

C:\Documents and Settings\All Users\Application Data\1AD9295D91.img

C:\Documents and Settings\All Users\Application Data\Adobe\Acrobat\9.0\JavaScripts\glob.js

该木马会创建以下注册表项:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\"1AD9295D91" = "C:\Docu

ments and Settings\All Users\Application Data\1AD9295D91.exe"

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\"*1AD9295D91" = "C:\

Documents and Settings\All Users\Application Data\1AD9295D91.exe"

HKEY_CURRENT_USER\Software\1AD9295D91\Keys\"Wallpaper" = "%DownloadedData%"

HKEY_CURRENT_USER\Software\1AD9295D91\Keys\"Public" = "%DownloadedData%"

HKEY_CURRENT_USER\Software\1AD9295D91\Files\"(default)" = ""

然后,木马连接到以下远程地址:

[http://]cabin.su[REMOVED]

接着,木马加密以下文件扩展名的文件:.doc、.xls、.ppt、.wb2、.jpg、.gif、.png

之后,木马会在桌面跳出一个提示框,告诉计算机用户,他们的文件已经被加密,要求用户购买解密所需的私钥才能解

密。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新

功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新

功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Backdoor.Darkmoon

警惕程度★★★

影响平台:Win 9X/ME/NT/2000/XP/Server 2003

病毒执行体描述:

Backdoor.Darkmoon是一个木马,它在受感染计算机上打开一个后门,并记录键盘击键记录。

该木马执行时,会创建下列文件:

%System%\Yxgunlzu.d1l

%System%\drivers\Yxgunlzu.sys

%Windir%\@@@\___.exe

%Windir%\@@@\mydll.exe

%Windir%\@@@\win32.exe

%Windir%\win32log.dat

%Temp%\~MS[RANDOM CHARACTERS].doc

%Temp%\~$~MS[RANDOM CHARACTERS].doc

它还创建下列文件夹:

%Windir%\@@@\plugins

然后,木马创建下列注册表项,达到开机启动的目的:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\"Microsoft" = "%Windir%\

@@@\win32.exe"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\dmserver\Parameters\"ServiceDll"

= "%System%\Yxgunlzu.d1l"

木马还创建以下子项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Yxgunlzu

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_YXGUNLZU

木马将文件%System%\Yxgunlzu.d1l注入到iexplore.exe进程。

木马将驱动%System%\drivers\Yxgunlzu.sys作为一个rootkit。

木马记录窗口标题和击键记录,保存到以下文件:

%Windir%\@@@\[DATE].txt

木马还会打开TCP端口的6868和7777作为后门,等待远程攻击者的指令。

该后门允许远程攻击者执行以下操作:

窃取系统信息、窃取网络信息、下载,上传并执行文件、打开并关闭光驱、发送电子邮件、执行cmd或者command.com

木马尝试打开文档%Temp%\~MS[RANDOM CHARACTERS].doc

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新

功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Android.Phimdropper

警惕程度★★★

影响平台:Android

Android.Phimdropper是一个木马,它拦截安卓设备收到的SMS消息,并且发送该消息给远程攻击者。

该木马可能作为一个安装包被下载,它具有以下特点:

1.其中的包名如下:

Package name: com.vn.thegioididong.phim18

APK: com.vn.thegioididong.phim18_1.0.1.apk

Version: 1.0.1

Name: Phim 18

2.权限

当被安装了木马,它要求一些权限来执行以下操作:

自动启动、打开网络连接、有关网络的访问信息、检查手机当前状态、写入到外部存储设备、防止手机休眠

3.安装

一旦安装完毕,应用程序会显示以下图标:

4.功能:

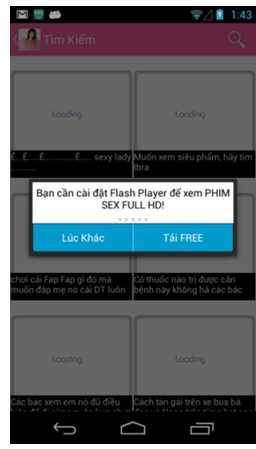

木马伪装成一个应用程序,并包含成人内容:

该木马会诱骗用户从以下网址下载其他恶意apk:

[http://]vaiae.com:8889

下载的APK可以执行以下操作:

发送短消息、下载新的apk程序、根据电话号码的黑名单拦截受到的短信、在设备的管理员权限下运行自身,使木马难以卸载

预防和清除:

不要下载不明渠道的APP,尽可能使用正规APP商店来获取安装包。若非必要,尽量不要root,获取系统权限